Notre promesse

Nous proposons une solution d’autorisation robuste, adaptée aux besoins des entreprises modernes : garantir une gestion des privilèges centralisée, sécurisée et auditable, tout en respectant les exigences réglementaires. Le Business Security Tool (BST) repose sur le paradigme ABAC (Attribute-Based Access Control), permettant une gouvernance fine et dynamique des accès aux ressources sensibles.

Gouvernance de la sécurité réinventée.

Face à la complexité croissante des environnements IT et aux exigences de réglementation (SOX, RGPD…), BST propose un contrôle d’accès à double niveau. Là où les modèles classiques peinent à s’adapter, BST permet un contrôle fin, en temps réel, des accès selon les caractéristiques des utilisateurs, des ressources et du contexte.

Double niveau de sécurité

L’approche Zero Trust de BST repose sur une architecture en deux niveaux, qui permet d’établir une gouvernance partagée entre les équipes IT et les utilisateurs fonctionnels.

Le premier est piloté par les équipes cybersécurité, qui définissent les grands périmètres d’accès – par exemple, autoriser une connexion à l’échelle de l’Europe.

Le second niveau est laissé aux responsables d’équipes fonctionnelles, qui peuvent restreindre l’accès à certains pays selon les besoins opérationnels, comme la France ou l’Espagne.

Ce fonctionnement à double niveau permet une délégation rapide et sécurisée, tout en assurant une parfaite adéquation avec les réalités du terrain.

Ce que propose BST

BST est un moteur d’autorisation centralisé, conçu pour s’adapter aux environnements complexes et distribués. Il permet une gestion fine et en temps réel des accès, tout en s’intégrant facilement aux outils IAM grâce au protocole SCIM 2.0. Sa modélisation unifiée des droits facilite le pilotage de la sécurité sur l’ensemble de vos applications. Entièrement traçable, il répond aux exigences d’audit les plus strictes, et peut être personnalisé grâce à des connecteurs développés sur mesure.

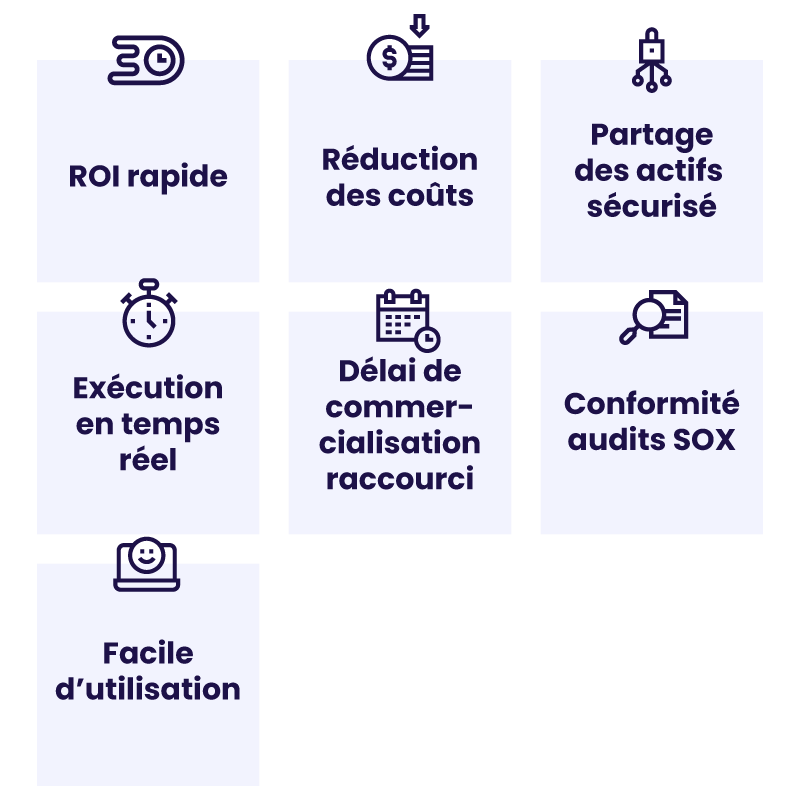

Pourquoi choisir BST ?

Le moteur ABAC permet un contrôle fin, contextualisé, et dynamique en temps réel des autorisations en combinant les métadonnées des utilisateurs, des ressources et de l’environnement.

Deux niveaux de contrôle pour concilier gouvernance sécuritaire et agilité métier.

Conservation des journaux d’autorisation et gestion conforme aux normes SOX.

API Push/Pull, connecteurs sur mesure et compatibilité SCIM pour une intégration fluide à vos systèmes IAM existants.

Une application unique pour gérer les autorisations de toutes vos applications, simplifiant l’expérience utilisateur.

Accompagnement technique pour l’intégration et la configuration des modèles de sécurité.

Nos services

- Conseil

Diagnostic des modèles d’accès existants, définition d’une gouvernance sur mesure, acculturation des équipes métiers. - Ingénierie

Intégration personnalisée du BST dans les environnements clients. Adaptation de la solution à chaque métier, garantissant une performance optimale. - Support

Support technique agile, gestion des demandes quotidiennes, délégation possible du support utilisateur en run.

Informations clés